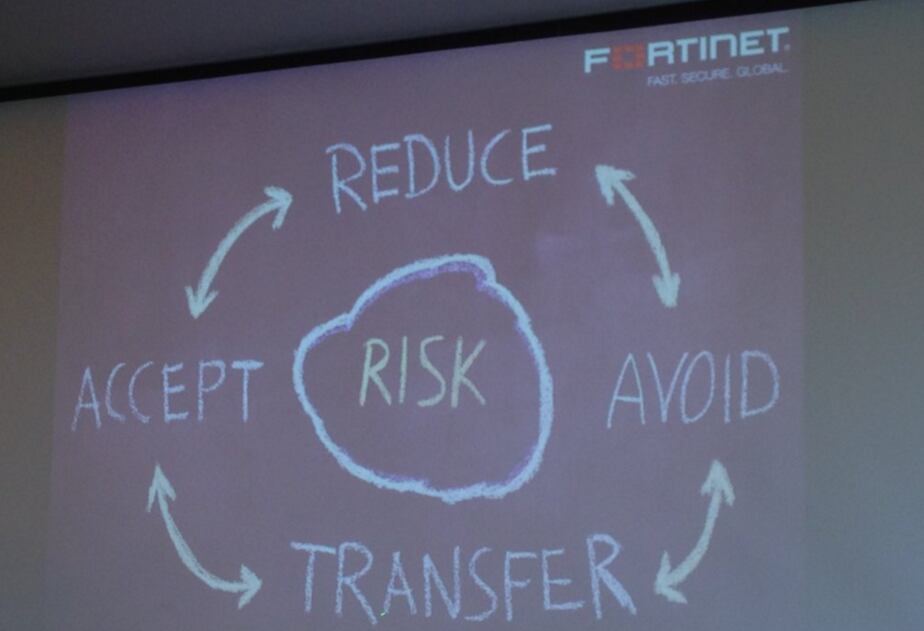

Las personas, empresas e instituciones pueden adoptar cuatro actitudes frente a las amenazas cibernéticas, en momentos que los peligros crecen y todas las actividades cotidianas, equipos y dispositivos dependen de las tecnologías de información y comunicaciones.

Se puede ignorar los peligros existentes, con lo que las organizaciones quedan totalmente expuesta frente a los hackers.

Se puede transferir la amenaza, trasladando la responsabilidad solo al personal de tecnología de información.

Se puede aceptar que hay un entorno donde hay un crecimiento exponencial de las amenazas que incrementan los riesgos para la organización debido al mayor uso de la tecnología.

Se pueden disminuir y enfrentar los riesgos reduciendo las debilidades y vulnerabilidades existentes, que pueden ser aprovechadas por los hackers para tener acceso a los sistemas y la información o para difundir malware que destruyan o afecten el sistema informático.

"Las amenazas se convierten en riesgos cuando los hackers encuentran vulnerabilidades en las organizaciones", advirtió Gilberto Vicente, director regional de Fortinet, una firma especializada en ciber seguridad.

LEA TAMBIÉN: CiberLegal comienza operaciones en el país por demanda de resguardo de datos informáticos

El problema es que no siempre las personas, empresas e instituciones están preparadas. "No estamos listos", afirmó Martin Hoz, vicepresidente de ingeniería de Fortinet.

Tanto Vicente como Hoz destacaron que la protección de la información implica tomar en cuenta los sistemas y dispositivos tecnológicos, los procesos administrativos y tecnológicos, y los usuarios.

Ambos especialistas insistieron que se usa la tecnología sin consciencia de su relevancia y de los riesgos. "Más que peligrar los sistemas y los dispositivos, hoy el riesgo es para las personas", destacó Vicente.

No solo se trata de cómo los ciber delincuentes utilizan engaños para estafar a los usuarios o descargar software malignos (malware) para difundir virus, publicidad no deseada (spam) o usar los equipos personales para generar ataques, por ejemplo.

También puede afectar dispositivos de tecnología del vestir (wearables) e incluso marcapasos o vehículos que funcionan con sistemas informáticos.

Asimismo un hacker puede obtener vídeos, fotografías u otra información personal e íntima que puede afectar de múltiples formas desde los menores de edad hasta los mayores.

ADEMÁS: Los hackers van tras los nuevos dispositivos y tecnologías sin protección

"Todo porque alguien no tuvo el cuidado de tomar las medidas de protección necesarias", advirtió Hoz. "Hay que tomar consciencia de que aunque no seamos un millonario, un político o alguien de la farándula todos estamos en riesgo. Todos tenemos información que tienen mucha importancia cotidiana y mucha relevancia personal".

Los riesgos aumentan por la dependencia de la tecnología en todos los ámbitos de la vida cotidiana y la difusión de las nuevas tecnologías, como Internet de las cosas (donde los dispositivos y equipos se conectan vía sensores).

El problema es que el 80% de las empresas están en nivel moderado de protección. El dato resulta de un estudio realizado entre Fortinet e IDC, la firma especializada en investigación del mercado de tecnología.

Además, hasta el 95% de los usuarios descargan información de Internet con enlaces y aplicaciones que pueden contener un peligro.

La protección de las personas, empresas e instituciones abarca uso de contraseñas más fuertes, encriptación de datos, uso de navegadores más seguros, tener cuidado con las redes inalámbricas a las que el usuario se conecta ("no hay wifi gratis"), protección de la identidad en redes sociales y no confiar en nadie.

"La seguridad no es otro gadget", recalcó Vicente. "Hay mucha inocencia".

Nota de redactor: Información actualizada a las 12:30 p.m.