Después de las vulnerabilidades informáticas que se han reportado desde el pasado 12 de mayo a nivel mundial y los miles de afectados por el ransomware WannaCry, ¿cómo se puede asegurar de que se está protegido de esta amenaza?

La firma Akamai reportó este lunes 15 de mayo que alrededor de 200.000 computadoras con el sistema operativo Windows fueron afectadas por Wannacry.

El ransomware es un tipo de ataque que toma el control de un dispositivo y bloquea el acceso a los archivos, programas y operaciones. Luego los criminales informan a los usuarios que deben pagar cierta cantidad si desean recuperar sus archivos bajo la constante amenaza de perder todos sus datos si eligen no pagar.

LEA: El surfista que contuvo un ciberataque mundial desde su habitación

"En el ataque WannaCry, los usuarios tenían tres días para realizar el pago antes de que aumentara el monto de la extorsión y siete días antes de que sus archivos se perdieran para siempre.", dijo Fernando Cuervo, experto en seguridad de Easy Solutions.

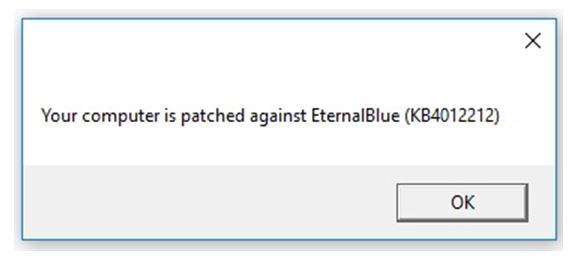

La firma especializada en seguridad informática, ESET, puso a disposición una herramienta que verifica si las PC están parcheadas contra la vulnerabilidad que explota WannaCryptor.

Se trata de un script que revisa los archivos de actualización en el sistema y busca aquellos correspondientes al parche de EternalBlue. Si no los encuentra, indicará que el equipo es vulnerable; si los encuentra, informará que el sistema está parcheado.

Este script está disponible en GitHub y el usuario deberá ejecutarlo, esperar alrededor de un minuto mientras usa WMCI para revisar la lista y finalmente obtiene el resultado.

El alcance y potencial del ataque WannaCry ha causado pánico y tanto compañías como individuos tienen afán de proteger sus dispositivos. Sin embargo, este frenesí ha abierto nuevos caminos al fraude.

LEA: Firmas locales reportan diversos ataques informáticos en Costa Rica, pero no de Wannacry

"Uno de estos caminos es a través de aplicaciones móviles disponibles en tiendas de terceros. Si bien es cierto que existen distintas aplicaciones móviles que según dicen pueden proteger contra WannaCry, nuestros analistas descubrieron que algunas de ellas en realidad contenían adware. Así que en lugar de proteger los dispositivos, los estaban dañando", afirmó Easy Solutions.

El adware encontrado es un módulo llamado Adware.mobidash, el cual es usado por los atacantes para comprometer juegos y aplicaciones para luego efectuar extorsiones.

LEA: Cinco claves para entender a Wannacry

Otra forma de protegerse según Easy Solutiones es instalando la actualización MS17-010 lanzada por Microsoft el 14 de marzo. Esto solucionará las vulnerabilidades que están siendo explotadas por WannaCry.

Además instruya a sus empleados sobre cómo identificar y reportar phishing.

Una mirada en el tiempo

"EternalBlue es el nombre del exploit que le permite a WannaCryptor autoreplicarse y propagarse rápidamente por la red infectada. Este exploit pertenece a la lista de archivos filtrados de la NSA por el grupo Shadow Brokers, y ya se había tratado de subastar el año pasado. Sin embargo, cambió de opinión ante la poca perspectiva de ganancia, y decidió vender las herramientas de la NSA en forma individual", explicó ESET.

La evolución de este ransomware fue así:

- 14 de marzo: Microsoft lanzó un parche para corregir ciertas vulnerabilidades de su sistema operativo, el cual al parecer fue posiblemente revelado por la NSA.

- 14 de abril: The Shadow Brokers, un grupo de hackers que surgió en agosto de 2016, distribuyó distintas herramientas de hackeo que, al parecer pertenecían a la NSA. También emitieron un mensaje donde expresaban motivaciones de carácter político para filtrar la información.

- 12 de mayo: Los computadores alrededor del mundo con sistemas operativos antiguos o que no hubieran sido actualizados con el parche de seguridad lanzado en marzo fueron afectados por el inmenso ataque. Entre los afectados estuvieron hospitales, universidades y agencias de gobierno. Un investigador en ciberseguridad del Reino Unido descubrió un interruptor de apagado o 'kill switch' en el código del ataque e inadvertidamente obstaculizó la propagación del malware en Estados Unidos. Sin embargo, este interruptor no fue capaz de ayudar a los sistemas que ya habían sido infectados, y es muy posible que los hackers lancen más ataques sin este interruptor incluido.