Ante la creciente adopción de dispositivos móviles, su empresa debería elegir entre dos alternativas: o permite a sus trabajadores llevar sus propios dispositivos (bring your own device , BYOD) y norma su uso dentro de las instalaciones, o les entrega uno para que sea su herramienta de trabajo, el cual será administrado por parte de su departamento de TI.

Optar por una tercera opción, que permita explícita o implícitamente el uso de tabletas y smartphones en la empresa sin una política al respecto, pondría en riesgo la seguridad corporativa, coinciden especialistas consultados.

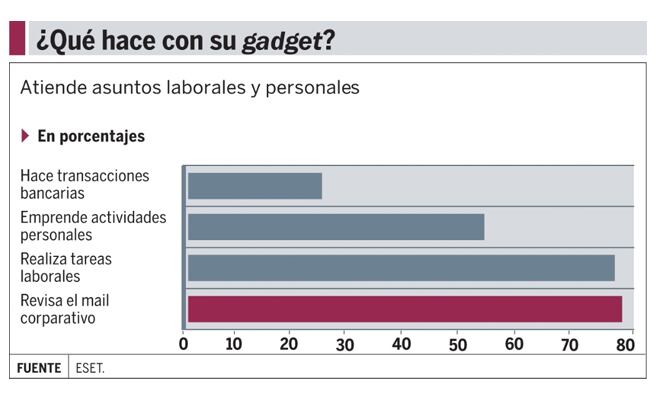

¿Por qué? Aunque la mitad de los trabajadores que llevan sus dispositivos a la empresa los usa únicamente para activides personales sin relación con el trabajo, el resto los utiliza para atender ambos asuntos.

Además, estos dispositivos no solo están expuestos a los mismos riesgos de seguridad que los aparatos tradicionales (códigos maliciosos, pérdida y compromiso de datos, robo de credenciales, etc), sino que también son propensos a ser robados o a extraviarse.

En cualquier caso, aún si el aparato es solo para asuntos personales, utiliza la infraestructura de conexión de la empresa o puede ser utilizado como router para conectar el equipo de la empresa a Internet, sin pasar por los filtros de seguridad establecidos por la compañía, explicó el director de gestión de riesgo empresarial de Deloitte, Andrés Casas.

Por eso, las empresas deben tomar acciones al respecto.

Reglas claras

La primera carta es la definición de las políticas y el modelo de administración de dispositivos móviles ( mobile device management , MDM).

“La estrategia organizacional, el tipo de negocio y servicios que se ofrecen, así como la dispersión geográfica y la cantidad de personal serán siempre factores por considerar para tomar esta decisión”, afirma el consultor de Ernst & Young Centroamérica, Carlos Trujillo. Opina, como Casas, que este modelo hay que alinearlo con las políticas corporativas.

Para Casas, la empresa tiene que considerar cuatro áreas al implementar estas políticas: aprovisionamiento, gestión de la configuración, seguridad y soporte de usuario.

Saber cómo se van a distribuir las aplicaciones, proveer los servicios inalámbricos y controlar los accesos a la red, entre otros, están entre los primeros aspectos por decidir.

Si la empresa desarrollará aplicaciones corporativas, debe priorizarlas por unidad de negocio y crear un plan de trabajo.

También tendrá que implementar una tienda de aplicaciones o un método de distribución alternativo.

La gestión de la configuración se refiere al control que la compañía tenga sobre las modificaciones que se hacen a los parámetros del dispositivo, así como el seguimiento de los activos físicos, su recuperación y reemplazo.

“Casi ninguna empresa tiene eso ahora”, asegura Casas.

Trujillo recomienda también que se incorpore dentro de la política, un estándar respecto a los equipos autorizados, luego de haber evaluado las posibilidades de seguridad que ofrecen los sistemas operativos móviles.

Permitir el uso de dispositivos con diferentes sistemas operativos puede aumentar la complejidad y los costos, pues se deberán tener especialistas en los diferentes sistemas, quienes se enfrentarán a riesgos y problemas técnicos diferentes, dijo Casas.

En cuanto a la seguridad, no solo es importante la instalación y actualización de soluciones que protejan al dispositivo contra malware , sino también conocer y clasificar la información que se consulta desde él.

Se debe decidir cuáles datos podrán accederse desde qué dispositivos y desde cuál red; y firmar acuerdos de confidencialidad, si fuera necesario.

Además, debe decidirse cuál será la disposición de esta una vez terminada la relación contractual, señalan los especialistas de ESET en el documento de seguridad en BYOD.

Es importante que la empresa revise por medio de cuáles aplicaciones se accede a la información, de forma que no solo sean seguras, sino que también sean legítimas y no piratas.

Finalmente, en cuanto al soporte de usuario, Casas señala que hay que establecer mecanismos de resolución de incidencias, que irán desde establecimiento de claves hasta restauración de datos.

Es necesario que parte de la estrategia contemple también capacitaciones constantes al personal sobre los riesgos y las buenas prácticas de seguridad en sus dispositivos móviles.

Asimismo, es indispensable que minimicen la cantidad de datos almacenados en el dispositivo y que los respalden constantemente.

“Las empresas deben alinear las expectativas de los usuarios, las capacidades de TI y la política de seguridad”, aconseja Casas.

¿Qué gana la empresa?

Implementar políticas de BYOD y MDM no solo garantizará que la seguridad de la empresa no sea vulnerada, sino que podría lograr aumentos en la productividad de sus trabajadores.

“Cuando las personas pueden llevar sus propios aparatos, se sienten más satisfechas y receptivas porque no es impuesta la herramienta de trabajo”, dice Casas.

Además, estos esquemas hacen que las áreas de TI se preocupen cada vez menos por la infraestructura física, a la vez que se reducen los costos relacionados a la adquisición de dispositivos afirman en ESET.

No obstante, según Luis Sánchez, abogado especialista en derecho laboral del bufete Facio & Cañas, el trabajador debería recibir una compensación económica por proporcionar un bien de su propiedad para uso de la empresa, pues no está obligado a hacerlo.

“El patrono se ahorra el costo de comprar el bien, como en cualquier contrato de alquiler; y a cambio, normalmente el trabajador recibe una compensación, que no es salario, sino un tipo de pago por ese arrendamiento”.

Recalcó que este contrato es accesorio al contrato de trabajo, y que un convenio de este tipo es diferente de la relación laboral que ya existe, por lo que se debería documentar adecuadamente, por separado del contrato de trabajo.

En cuanto a los aparatos personales que el empleado desee llevar y que no sean para realizar actividades laborales, confirmó que el empleador tiene derecho a limitar su uso en horas laborales y que puede imponer otras limitaciones que sean razonables para proteger la información confidencial corporativa.